Attacco, durante il quale gli utenti non possono accedere a determinate risorse, chiamati DDoS attacchi, o un problema del tipo "Denial of Service". La caratteristica principale di questi attacchi degli hacker – una query simultanee con un gran numero di computer in tutto il mondo, e sono principalmente rivolti alle aziende il server è ben protette o agenzie governative, almeno – sulle risorse singoli senza scopo di lucro.

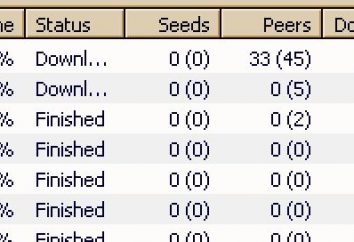

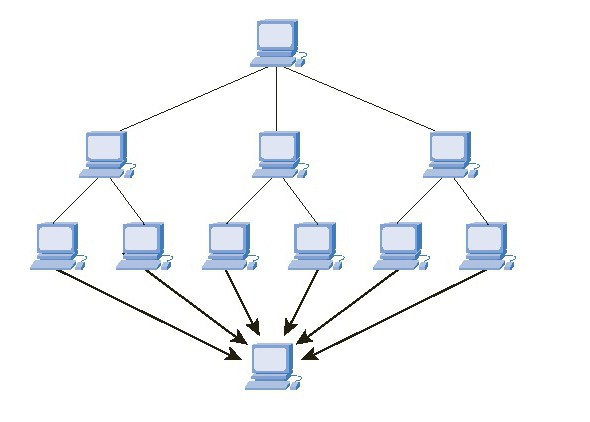

Il computer è stato infettato da un cavallo di Troia, diventa come "zombie", e gli hacker stanno utilizzando centinaia o addirittura decine di migliaia di "zombie" per causare il fallimento di risorse (denial of service).

Le ragioni di DDoS-attacchi possono essere molti. Proviamo a individuare il più popolare e allo stesso tempo rispondere alla domanda: "DDoS attacco – che cosa è, come proteggersi, quali sono le conseguenze e che cosa significa che viene eseguito"

concorrenza

Internet è stata a lungo una fonte di idee di business, la realizzazione di grandi progetti, e altri modi per fare una grande somma di denaro, in modo da DDoS attacco può essere fatto per ordine. Cioè, se l'organizzazione in caso di un concorrente vuole per rimuoverlo, sarà semplicemente si riferiscono a un hacker (o gruppo di esso) con un semplice obiettivo -. Paralizzare le imprese discutibili attraverso risorse Internet (DDoS-attacco al server o sito web).

A seconda delle finalità e gli obiettivi specifici, un tale attacco è montato su una durata prestabilita e forza adeguata.

frode

Molto spesso DDoS-attacco al sito è organizzato su iniziativa degli hacker per bloccare il sistema e ottenere l'accesso a informazioni sensibili personali o altro. Dopo gli attaccanti paralizzano il funzionamento del sistema, essi possono richiedere una certa quantità di denaro per ripristinare la funzionalità risorse attaccato.

Molti imprenditori online sono d'accordo sulle condizioni addotti per giustificare la loro inattività azioni e produrre enormi perdite – è più facile pagare una piccola somma truffatore che perdere entrate significative a causa di tempi morti ogni giorno.

divertimento

Troppi utenti in tutto il mondo web solo per il gusto di curiosità o divertimento Interessi: "? DDoS attacco – che cosa è e come farlo" Pertanto, non vi sono casi in cui gli hacker alle prime armi per il divertimento e le forze di esempio per organizzare tali attacchi sulle risorse casuali.

Insieme con gli attacchi DDoS ragioni hanno le loro caratteristiche di classificazione.

- Larghezza di banda. Oggi, quasi tutti i computer è dotato di un luogo o di una rete locale, o semplicemente connesso a Internet. Pertanto, ci sono casi inondando la rete – un gran numero di richieste con sistema di malformati e inutile a risorse o attrezzature specifiche per lo scopo delle sue successive guasto o malfunzionamento (canali di comunicazione, hard disk, memoria, ecc).

- sistema di esaurimento. Tale attacco DDoS sul server Samp ritenuta catturare memoria fisica, CPU e altre risorse di sistema, a causa dell'assenza di cui l'oggetto attaccato semplicemente non è possibile operare completamente.

- Looping. dati di verifica senza fine e altri cicli, che agisce "in un cerchio", costringendo l'oggetto sprecare un sacco di risorse, ostruendo la memoria prima del suo completo esaurimento.

- Falsi attacchi. Questa organizzazione si propone di sistemi di protezione di falsi allarmi, che alla fine porta ad un blocco di alcune risorse.

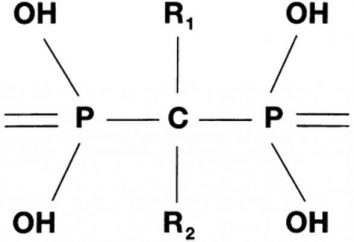

- protocollo HTTP. Gli hacker inviano maloomkie HTTP-pacchetti con la crittografia speciale, una risorsa, naturalmente, non vede che è organizzata attacco DDoS, il programma per il server, facendo il loro lavoro, invia i pacchetti di risposta sono molto più grandi capacità, intasamento in tal modo la larghezza di banda corsia di sacrificio, con conseguente ancora una volta al fallimento del servizio.

- attacco Smurf. Questa è una delle specie più pericolose. Un hacker su un canale di broadcast invia alla vittima un falso, il pacchetto ICMP, in cui l'indirizzo della vittima è sostituito dal indirizzo l'attaccante, e tutti i nodi stanno cominciando a inviare una risposta alla richiesta di ping. Questo attacco DDoS – .. programma, volto a l'uso di una rete di grandi dimensioni, ad esempio, una richiesta elaborata attraverso 100 computer, sarà amplificato di 100 volte.

- UDP-inondazioni. Questo tipo di attacco è simile alla precedente, ma invece di pacchetti ICMP, aggressori utilizzare i UDP-pacchetti. L'essenza di questo metodo è quello di sostituire l'indirizzo IP della vittima all'indirizzo degli hacker e di disporre pienamente la larghezza di banda che sarà anche causare il crash di sistema.

- SYN-inondazioni. Aggressori tentano di eseguire contemporaneamente un gran numero di TCP-SYN-connessioni attraverso il canale con un errato o nessun mittente. Dopo diversi tentativi, la maggior parte dei sistemi operativi posti in collegamento problematico e solo dopo il numero n di tentativi per chiuderlo. canale di SYN-stream è abbastanza grande, e subito dopo un certo numero di tentativi, nucleo della vittima si rifiuta di aprire qualsiasi nuova connessione, bloccando l'intera rete.

- "pacchetti pesanti". Questo tipo fornisce la risposta alla domanda: "Qual è il server di attacco DDoS" Gli hacker inviano pacchetti server membro, ma la saturazione della larghezza di banda non accade, l'azione è diretta solo al momento della CPU. Di conseguenza, questi pacchetti portano ad un guasto nel sistema, e, a sua volta, nega l'accesso alle sue risorse.

- I file di log. Se il sistema delle quote e la rotazione hanno lacune di sicurezza, un aggressore può inviare grandi quantità di pacchetti, tenendo così tutto lo spazio libero sul disco rigido del server.

- Il codice del programma. Gli hacker con più esperienza possono esplorare a fondo la struttura del server vittima ed eseguire speciali algoritmi (attacco DDoS – exploit del programma). Tali attacchi in primo luogo lo scopo di una ben protette progetti commerciali di imprese e organizzazioni di diversi settori e aree. Gli aggressori stanno trovando falle nel codice ed eseguire istruzioni non valide o altri algoritmi esclusivi che portano ad un sistema di arresto di emergenza o di servizio.

attacco DDoS: che cosa è e come proteggersi

I metodi di protezione contro gli attacchi DDoS-, ci sono molti. E tutti loro può essere diviso in quattro parti: passiva, attiva, reattiva e proattiva. Cosa ne parleremo ulteriori dettagli.

avvertimento

Qui abbiamo bisogno di prevenzione direttamente essi stessi le ragioni che potrebbero provocare un DDoS-attacco. Questo tipo può includere qualsiasi animosità personale, controversie legali, la concorrenza e altri fattori di provocare "maggiore" attenzione a voi, il vostro business, e così via. D.

Se il tempo di rispondere a questi fattori e fare le opportune conclusioni, è possibile evitare molte situazioni spiacevoli. Questo metodo può essere attribuito più alla decisione di gestione problema rispetto al lato tecnico della questione.

misure di ritorsione

Se l'attacco sulle risorse continua, è necessario trovare la fonte dei vostri problemi – il cliente o imprenditore, – uso della leva sia giuridico e tecnico. Alcune aziende forniscono servizi per trovare modo tecnico dannoso. Sulla base delle competenze dei professionisti coinvolti in questo problema, si possono trovare non solo degli hacker di eseguire DDoS-attacco, ma anche direttamente al cliente stesso.

protezione del software

Alcuni fornitori di hardware e software con i loro prodotti in grado di offrire le soluzioni più o meno efficaci, e DDoS-attacco al sito saranno fermati Nakorn. Come protettore tecnico può agire piccolo server separato, volta a contrastare piccole e medie DDoS-attacco.

Questa soluzione è ideale per le piccole e medie imprese. Per le aziende più grandi, imprese e agenzie governative, ci sono interi sistemi hardware per affrontare DDoS attacchi, che, insieme con il prezzo elevato, hanno eccellenti caratteristiche di sicurezza.

filtraggio

filtraggio di blocco e attenta del traffico in entrata non solo di ridurre la probabilità di attacchi. In alcuni casi, DDoS-attacco al server può essere del tutto esclusa.

due modi per filtrare il traffico possono essere identificati – i firewall e gli elenchi di routing complete.

Filtrazione utilizzando liste (ACL) consente di filtrare i protocolli minori, senza rompere il lavoro TCP e non abbassare la velocità di accesso alla risorsa protetta. Tuttavia, se gli hacker utilizzano bot o query ad alta frequenza, allora il processo sarà inefficace.

I firewall sono molto migliore protezione contro DDoS attacchi, ma il loro unico inconveniente è che essi sono intesi solo per le reti private e non commerciali.

specchio

L'essenza di questo metodo è quello di reindirizzare tutto il traffico in entrata alla schiena dell'attaccante. Questo può essere fatto grazie a un server potente e professionisti competenti che non sono solo reindirizzare il traffico, ma anche essere in grado di disattivare l'apparecchiatura attaccare.

Il metodo non funziona se ci sono errori nei servizi di sistema, codici software e altre applicazioni di rete.

scansione vulnerabilità

Questo tipo di protezione è volto a correggere exploit, correggere i bug di applicazioni e sistemi web, così come altri servizi responsabili per il traffico di rete. Il metodo è inutile contro attacchi flood, quale direzione è su queste vulnerabilità.

risorse moderne

Garanzia 100% di protezione Questo metodo non può. Ma permette di effettuare in modo più efficace di altre attività (o un insieme di esse) per prevenire DDoS attacchi.

sistemi e risorse di distribuzione

La duplicazione delle risorse e dei sistemi di distribuzione consentono agli utenti di lavorare con i vostri dati, anche se a questo punto il server è condotta DDoS-attacco. diverso server o dispositivi di rete possono essere utilizzati per la distribuzione, così come è raccomandato servizi di separare fisicamente diversi sistemi di backup (data center).

Questo metodo di protezione è il più efficace fino ad oggi, a condizione che il diritto è stata creata progettazione architettonica.

evasione

La caratteristica principale di questo metodo è il ritiro e la separazione dell'oggetto attaccato (nome di dominio o indirizzo IP), t. E. Tutte le risorse operanti che sono sullo stesso sito devono essere suddivisi e disposti sul lato di indirizzi di rete, o anche in un altro paese. Questo permetterà di sopravvivere a qualsiasi attacco e mantenere la struttura IT interna.

Servizi per la protezione da DDoS attacchi

Raccontare tutto sulla piaga del DDoS-attacco (che cosa è e come combatterlo), possiamo finalmente dare un buon consiglio. Troppi grandi organizzazioni offrono i loro servizi per la prevenzione e il trattamento di tali attacchi. In sostanza, queste aziende stanno utilizzando una serie di misure e di una varietà di meccanismi per proteggere l'azienda dalla maggior parte DDoS attacchi. Vi lavorano professionisti ed esperti nel loro campo, quindi se avete a cuore la vostra vita, il migliore (anche se non a buon mercato) opzione sarebbe quella di fare appello a una di quelle aziende.

Come è il DDoS attacco con le proprie mani

Consapevole, mezzo salvato – un principio sicuro. Ma ricordate che un organizzazione intenzionale di DDoS attacchi, da soli o in un gruppo di persone – un reato, per cui questo materiale è fornito a titolo indicativo.

i responsabili IT americani per prevenire le minacce ha sviluppato un programma per testare la resistenza allo stress i server e la possibilità di DDoS attacchi da parte di hacker, seguita dall'eliminazione di attacco.

Naturalmente, le menti 'caldi' rivolto queste armi contro gli sviluppatori stessi e contro ciò che hanno combattuto. Il nome in codice del prodotto – LOIC. Questo software è liberamente disponibile e, in linea di principio, è vietato dalla legge.

L'interfaccia e le funzionalità del programma è molto semplice, si può beneficiare chiunque sia interessato a DDoS-attacco.

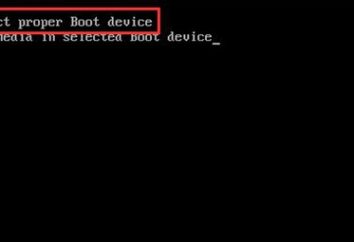

Come fare tutto da solo? Le linee dell'interfaccia sufficiente per inserire l'IP-sacrificio, quindi impostare il TCP e UDP flussi e il numero di richieste. Voila – l'attacco è cominciato dopo aver premuto il tasto caro!

Tutte le risorse gravi, naturalmente, non soffrono di questo software, ma potrebbero verificarsi alcuni problemi minori.