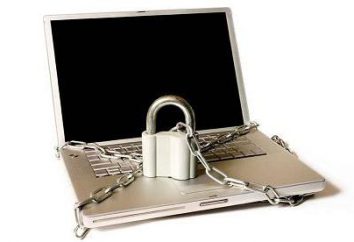

Ciascuno di questi ha a che fare con i computer e Internet, sa come carica di atteggiamento incurante alla questione della sicurezza. Ciò può provocare la distruzione dei dati, la copia o la distruzione di, il semplice conoscente. Pertanto, la protezione delle informazioni da accessi non autorizzati ad esso è un prerequisito per l'utilizzo di Internet. In caso contrario, è possibile ottenere un minimo di danno patrimoniale, il tempo perduto, e anche i clienti.

Cosa c'è protezione contro l'accesso non autorizzato alle informazioni? Parliamone in termini semplici, è stato chiaro l'utente medio. Ci sono due metodi di base e obbligatoria. In primo luogo, stiamo parlando di sicurezza di rete. In sostanza, il computer cercando di penetrare dall'esterno, e per questo motivo il problema della sicurezza della rete dovrebbe essere data massima importanza.

Per contrastare la necessità altamente qualificati amministratori di sistema, programmi speciali e VPN configurato correttamente. Ci sono speciale scanner che periodicamente bisogno di controllare la connessione. Essi forniranno tutte le informazioni sulla mappa della rete e delle sue aree problematiche. In questa fase, tutto è facile da fissare e rimuovere.

In secondo luogo, la protezione dei dati da accessi non autorizzati viene eseguita utilizzando il software. utilità protettivo prima di caricare il sistema operativo, richiedono almeno una password, che impedisce la loro rimozione, modifica o danni intrusi.

Si consideri la protezione delle informazioni contro accessi non autorizzati. Impianti e macchinari sono qui, come già detto, i firewall. Proteggono le stazioni di lavoro da parte degli utenti illegali.

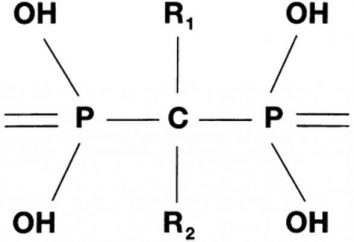

La riservatezza delle informazioni fornite dalla protezione crittografica. Con l'uso di dati personali crittografati per creare una firma elettronica che garantisce l'autenticità e l'integrità dei file.

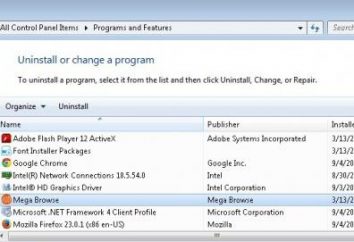

Per proteggere le informazioni vengono trasmesse canali di comunicazione aperta a tutti, una cosiddetta connessione VPN. Per rilevare le vulnerabilità di rete e strumenti di analisi specifiche workstation vengono utilizzati. Per la protezione contro i programmi maligni – antivirus.

La protezione dei dati da accessi non autorizzati è garantita anche con mezzi tecnici. Dopo tutto, è possibile rimuovere i dati, utilizzando acustici canale / vibroacustici o radiazioni elettromagnetiche e le interferenze.

Qual è il modo più semplice per un utente malintenzionato di ottenere alle vostre informazioni? Collegate al computer e tutto ciò che serve per visualizzare o scaricare. Per un estraneo non poteva accendere il dispositivo, l'autenticazione sviluppato e l'autenticazione degli utenti.

Il modo più semplice per questa procedura – l'introduzione di nome utente (chiamato login) e la password. Il più complesso sono, meglio è. Ma in questo momento viene diffuso di biometrica identificazione e autenticazione, che utilizza i parametri e le caratteristiche delle impronte digitali umane, modello della retina, soprattutto la voce, la forma delle orecchie, e così via.

le informazioni di protezione come da accessi non autorizzati – un grosso ostacolo per la falsificazione, che garantirà la massima sicurezza dei tuoi file sensibili.