Oggi, tutti conoscono la frase quasi sacro che possiede le informazioni, possiede il mondo. È per questo che nel nostro tempo per rubare informazioni riservate stanno cercando di tutti quanti. A questo proposito, preso provvedimenti e realizzazione di mezzi di protezione contro possibili attacchi senza precedenti. Tuttavia, a volte potrebbe essere necessario effettuare una verifica della sicurezza delle informazioni aziendali. Che cosa è e perché è tutto ora, e cercare di capire.

Che cosa è una verifica della sicurezza delle informazioni nella definizione generale?

Chi non influenzerà i termini scientifici astrusi, e cercare di determinare da sé i concetti di base, descrivendoli nel linguaggio più semplice (il popolo che potrebbe essere chiamata la revisione contabile per i "manichini").

Il nome degli eventi complessi parla da sé. Revisione contabile di sicurezza delle informazioni è una verifica indipendente o peer review per garantire la sicurezza dei sistemi informativi (SI) di qualsiasi azienda, istituzione o organizzazione sulla base di criteri e indicatori appositamente sviluppate.

In termini semplici, per esempio, controllare la sicurezza delle informazioni della banca si riduce a, per valutare il livello di protezione dei database dei clienti tenuti da operazioni bancarie, la sicurezza della moneta elettronica, la conservazione del segreto bancario, e così via. D. Nel caso di interferenza nelle attività dell'istituto persone non autorizzate dall'esterno, utilizzando elettronici e informatici strutture.

Certamente, tra i lettori c'è almeno una persona che ha chiamato a casa o telefono cellulare con una proposta di elaborazione del prestito o di deposito, la banca con la quale non ha nulla a che fare. Lo stesso vale per gli acquisti e offerte da alcuni negozi. Da dove è venuto la tua stanza?

E 'semplice. Se una persona ha preso in precedenza prestiti o investito in un conto di deposito, naturalmente, i suoi dati vengono memorizzati in un comune base di clienti. Quando si chiama da un'altra banca o negozio può essere una sola conclusione: le informazioni su di esso è venuto illegalmente a terzi. Come? In generale, ci sono due opzioni: o è stato rubato, o trasferito ai dipendenti della banca a terzi consapevolmente. Affinché queste cose non è accaduto, ed è necessario il tempo di effettuare una verifica della sicurezza delle informazioni della banca, e questo vale non solo per computer o mezzi "di ferro" di protezione, ma tutto il personale dell'istituzione.

Le principali direzioni di controllo della sicurezza informazioni

Per quanto riguarda l'ambito della verifica, di regola, sono molteplici:

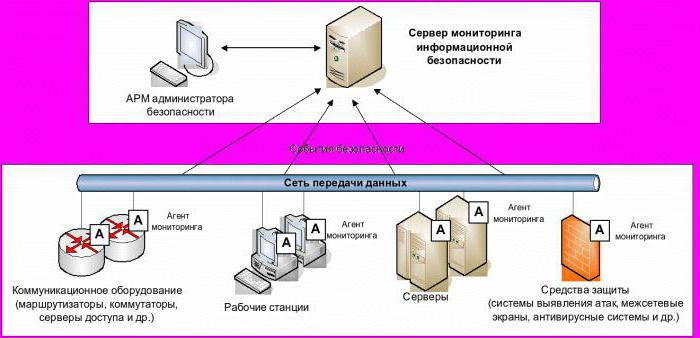

- pieno controllo degli oggetti coinvolti nei processi di informazione (sistema automatizzato di computer, mezzi di comunicazione, ricezione, trasmissione ed elaborazione, strutture, i locali per riunioni riservate, monitoraggio, ecc);

- verificare l'affidabilità della tutela delle informazioni riservate con accesso limitato (verifica di eventuali perdite e potenziali problemi di vulnerabilità canali che permettono l'accesso dall'esterno con l'uso di metodi standard e non standard);

- controllo di tutto l'hardware e locali sistemi elettronici informatici per l'esposizione alle radiazioni elettromagnetiche e le interferenze, permettendo loro di spegnere o mettere in rovina;

- progetto di parte, che comprende lavori per la creazione e l'applicazione del concetto di sicurezza nella sua attuazione pratica (la protezione dei sistemi informatici, impianti, mezzi di comunicazione, ecc.)

Quando si tratta di revisione contabile?

Per non parlare delle situazioni critiche in cui la difesa era già rotto, audit della sicurezza delle informazioni in un'organizzazione può essere effettuata, e in alcuni altri casi.

In genere, questi includono l'espansione della società, fusione, acquisizione, acquisizione da parte di altre società, cambiare il corso dei concetti di business o linee guida, cambiamenti nel diritto internazionale o nella legislazione all'interno di un paese, piuttosto gravi mutamenti nella infrastruttura informativa.

tipi di controllo

Oggi, la stessa classificazione di questo tipo di audit, secondo molti analisti e gli esperti non è stabilito. Pertanto, la divisione in classi, in alcuni casi può essere piuttosto arbitraria. Tuttavia, in generale, la revisione della sicurezza delle informazioni può essere diviso in esterni ed interni.

Una revisione contabile esterna, effettuata da esperti indipendenti che hanno il diritto di fare, è di solito un assegno una tantum, che può essere avviata dal management, azionisti, le forze dell'ordine, ecc Si ritiene che si raccomanda una revisione esterna della sicurezza delle informazioni (ma non obbligatorio) per eseguire regolarmente per un determinato periodo di tempo. Ma per alcune organizzazioni e imprese, secondo la legge, è obbligatorio (ad esempio, le istituzioni finanziarie e organizzazioni, società per azioni, e altri.).

la sicurezza delle informazioni di controllo interno è un processo costante. Si basa su una speciale "Regolamento per il controllo interno". Di cosa si tratta? In realtà, questa attività di certificazione svolte nell'organizzazione, in termini approvati dal management. Il procedimento di revisione della sicurezza delle informazioni da speciali suddivisione strutturale dell'impresa.

classificazione alternativa di revisione contabile

Oltre alla divisione sopra descritta in classi nel caso generale, possiamo distinguere diversi componenti realizzati nella classificazione internazionale:

- Expert il controllo dello stato dei sistemi di sicurezza e di informazione di informazione sulla base dell'esperienza personale di esperti, la sua conduzione;

- sistemi di certificazione e misure di sicurezza per la conformità con gli standard internazionali (ISO 17799) e gli strumenti giuridici nazionali che disciplinano questo settore di attività;

- analisi della sicurezza dei sistemi informativi, con l'uso di mezzi tecnici volti ad individuare le potenziali vulnerabilità nel software e hardware complessi.

A volte può essere applicato e la cosiddetta verifica completa, che comprende tutti i tipi di cui sopra. Tra l'altro, egli dà i risultati più oggettivi.

obiettivi e gli obiettivi messi in scena

Qualsiasi verifica, sia interni che esterni, inizia con la definizione degli obiettivi e gli obiettivi. In poche parole, è necessario determinare il motivo per cui, come e cosa sarà testato. Ciò determinerà la procedura successiva di effettuare l'intero processo.

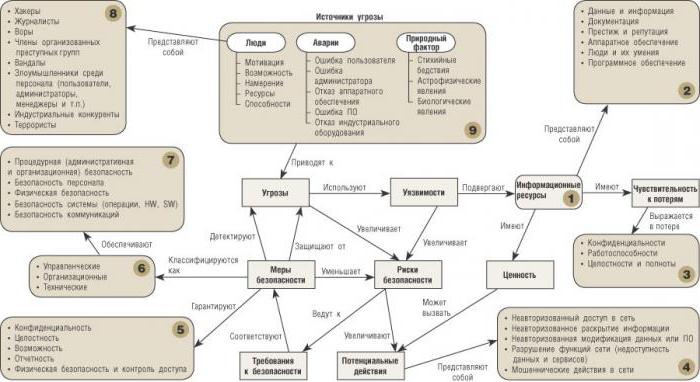

Compiti, a seconda della specifica struttura di impresa, organizzazione, istituzione e le sue attività può essere un bel po '. Tuttavia, in mezzo a tutto questo rilascio, obiettivo unificato di verifica della sicurezza delle informazioni:

- valutazione dello stato dei sistemi di sicurezza delle informazioni e di informazione;

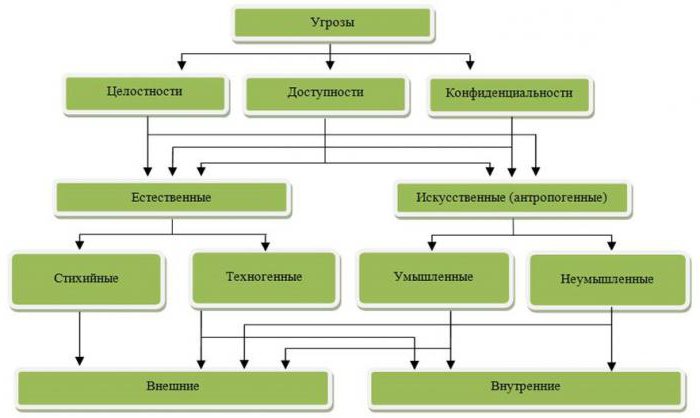

- analisi dei possibili rischi associati al rischio di penetrazione nel IP esterno e le possibili modalità di tale interferenza;

- localizzazione dei buchi e lacune nel sistema di sicurezza;

- analisi del livello adeguato di sicurezza dei sistemi informativi alle normative vigenti e gli atti normativi e di legge;

- lo sviluppo e la consegna di raccomandazioni riguardanti la rimozione dei problemi esistenti, così come il miglioramento dei rimedi esistenti e l'introduzione di nuovi sviluppi.

strumenti di Metodologia e di audit

Ora qualche parola su come il controllo e quali passi e mezzi che comporta.

Il procedimento di revisione della sicurezza delle informazioni si compone di diverse fasi:

- avvio delle procedure di verifica (chiara definizione dei diritti e delle responsabilità del revisore, il revisore controlla la preparazione del piano e del suo coordinamento con la gestione, la questione dei confini dello studio, l'imposizione sui membri dell'impegno dell'organizzazione per la cura e la fornitura tempestiva di informazioni rilevanti);

- la raccolta di dati iniziali (struttura di sicurezza, la distribuzione di funzionalità di sicurezza, i livelli di sicurezza dei metodi di analisi delle prestazioni del sistema per ottenere e fornire informazioni, la determinazione dei canali di comunicazione e l'interazione IP con altre strutture, una gerarchia di utenti di reti informatiche, i protocolli di determinazione, etc.);

- condurre un controllo completo o parziale;

- analisi dei dati (analisi dei rischi di qualsiasi tipo e di compliance);

- formulando raccomandazioni per affrontare problemi potenziali;

- la generazione di report.

La prima fase è la più semplice, perché la sua decisione è presa esclusivamente tra il management aziendale e il revisore. I confini dell'analisi possono essere considerate in occasione della riunione generale dei lavoratori o degli azionisti. Tutto questo e molto altro ancora legato al campo giuridico.

La seconda fase della raccolta dei dati di base, se si tratta di una verifica interna della sicurezza delle informazioni o di certificazione indipendente esterna è la più alta intensità di risorse. Questo è dovuto al fatto che in questa fase è necessario esaminare non solo la documentazione tecnica relativa a tutti i componenti hardware e software, ma anche di restringere-intervistando i dipendenti della società, e in molti casi anche con la compilazione di questionari speciali o sondaggi.

Per quanto riguarda la documentazione tecnica, è importante per ottenere i dati sulla struttura IC ed i livelli di priorità dei diritti di accesso ai propri dipendenti, per identificare a livello di sistema e software applicativo (il sistema operativo per le applicazioni aziendali, la loro gestione e contabilità), così come la protezione stabilita del software e tipo non-programma (software antivirus, firewall, ecc). Inoltre, questo include la verifica completa di reti e fornitori di servizi di telecomunicazione (organizzazione di rete, i protocolli utilizzati per i collegamenti, i tipi di canali di comunicazione, la trasmissione e la ricezione metodi dei flussi informativi, e altro ancora). Come è chiaro, ci vuole un sacco di tempo.

Nella fase successiva, i metodi di controllo della sicurezza delle informazioni. Essi sono tre:

- analisi del rischio (la tecnica più difficile, sulla base della determinazione del revisore alla penetrazione di infrazione IP e la sua integrità utilizzando tutti i metodi possibili e strumenti);

- valutazione del rispetto delle norme e la legislazione (il metodo più semplice e pratico, basato sul confronto tra lo stato attuale delle cose e i requisiti delle norme internazionali e dei documenti nazionali nel campo della sicurezza delle informazioni);

- il metodo combinato che unisce le prime due.

Dopo aver ricevuto i risultati della verifica della loro analisi. I fondi per il Controllo della sicurezza delle informazioni, che vengono utilizzati per l'analisi, può essere molto varia. Tutto dipende dalle specifiche dell'impresa, il tipo di informazioni, il software in uso, protezione e così via. Tuttavia, come si può vedere sul primo metodo, il revisore deve soprattutto fare affidamento sulla propria esperienza.

E questo significa solo che deve essere completo nel campo delle tecnologie dell'informazione e la protezione dei dati. Sulla base di questa analisi, il revisore e calcola i possibili rischi.

Si noti che dovrebbe trattare non solo nel sistema operativo o del programma utilizzato, ad esempio, per lavoro o per la contabilità, ma anche per capire chiaramente come un attaccante in grado di penetrare nel sistema di informazioni a scopo di furto, danneggiamento e distruzione di dati, creazione dei presupposti per le violazioni nel computer, la diffusione di virus o malware.

La valutazione dei risultati degli audit e delle raccomandazioni per affrontare i problemi

Sulla base dell'analisi conclude l'esperto sullo stato di protezione e fornisce raccomandazioni per affrontare i problemi esistenti o potenziali, aggiornamenti di sicurezza, ecc Le raccomandazioni dovrebbero non solo essere onesti, ma anche chiaramente legata alle realtà specifiche aziendali. In altre parole, non si accettano suggerimenti su come aggiornare la configurazione di computer o software. Ciò vale anche per il consiglio del licenziamento del personale "inaffidabili", installare nuovi sistemi di tracciamento senza specificare la loro destinazione, la posizione e l'adeguatezza.

Sulla base delle analisi, di regola, ci sono diversi gruppi a rischio. In questo caso, per compilare una relazione di sintesi utilizza due indicatori chiave: (. Perdita dei beni, la riduzione della reputazione, perdita di immagine e così via), la probabilità di un attacco e il danno causato alla società come un risultato. Tuttavia, la performance dei gruppi non sono gli stessi. Ad esempio, l'indicatore di basso livello per la probabilità di attacco è la migliore. Per i danni – al contrario.

Solo allora compilato un rapporto che dettaglia dipinse tutte le fasi, metodi e mezzi di ricerca. Era d'accordo con la leadership e firmato dalle due parti – la società e il revisore. Se il controllo interno, è un rapporto della testa della rispettiva unità strutturale, dopo di che, ancora una volta, firmato dal capo.

Revisione contabile di sicurezza Informazioni: Esempio

Infine, consideriamo l'esempio più semplice di una situazione che è già accaduto. Molti, tra l'altro, può sembrare molto familiare.

Ad esempio, il personale di approvvigionamento di una società negli Stati Uniti, con sede nel computer di messaggistica istantanea ICQ (il nome del dipendente e il nome della società non è nominato per ovvie ragioni). I negoziati sono stati condotti proprio per mezzo di questo programma. Ma il "ICQ" è molto vulnerabile in termini di sicurezza. Auto dipendente al numero di registrazione al momento o non ha avuto un indirizzo email, o semplicemente non voleva dargli. Invece, indicò qualcosa come e-mail, e anche di dominio inesistente.

Quale sarebbe l'attaccante? Come mostrato da un audit della sicurezza delle informazioni, si sarebbe registrata esattamente nello stesso dominio e ha creato sarebbe in esso, un altro terminale di registrazione, e quindi potrebbe inviare un messaggio a società Mirabilis che possiede il servizio ICQ, chiedendo il recupero della password per la sua perdita (che sarebbe stato fatto ). Come il destinatario del server di posta non è stato, è stato incluso redirect – reindirizzare ad un messaggio di posta intruso esistente.

Di conseguenza, si ottiene l'accesso alla corrispondenza con il numero ICQ e informa il fornitore di cambiare l'indirizzo del destinatario della merce in un determinato paese. Così, la merce inviata verso una destinazione sconosciuta. Ed è l'esempio più innocua. Così, condotta disordinata. E per quanto riguarda gli hacker più gravi che sono capaci di molto di più …

conclusione

Ecco una breve e tutto ciò che si riferisce a controllo di sicurezza IP. Naturalmente, non è influenzato da tutti gli aspetti di esso. La ragione è solo che nella formulazione dei problemi e dei metodi della sua condotta colpisce molti fattori, così l'approccio in ogni caso è strettamente individuale. Inoltre, i metodi e mezzi di controllo della sicurezza delle informazioni può essere diverso per i diversi circuiti integrati. Tuttavia, penso, i principi generali di tali test per molti diventano evidenti anche a livello primario.