Keylogger – di cosa si tratta? Qual è il pericolo che essi rappresentano? E 'possibile usufruire del keylogger? Che tipo di comporta?

informazioni generali

Nel mondo di oggi di informazioni è questione molto acuta della sicurezza. Tra le varietà di solo il malware vale il programma-keylogger. Di cosa si tratta? Quali sono i pericoli? Come trattare con loro? Coloro che conoscono la lingua inglese, probabilmente trasferito il titolo del programma e si rese conto che la conversazione sarà condotta sulla logger di tastiera. Si è tradotto il loro nome – keylogger. Ma nella ex Unione Sovietica, il loro nome ufficiale – keylogger. Allora, qual è la loro funzione?

Quando il programma viene sul vostro computer, comincia a svolgere i suoi compiti sotto forma di funzioni spyware senza la conoscenza, la partecipazione e il consenso della persona. Vale la pena di porsi la domanda "keylogger – che cosa è?" Come si è visto, che molti non hanno nemmeno immaginare quello che un programma simile. E segue il triste fatto che molti utenti sottovalutano la loro minaccia elementare. E per una buona ragione. Dopo tutto, lo scopo principale di questi programmi – è rubare e inviare i propri dati di accesso creatore e le password degli account utente, portafogli, applicazioni bancarie.

Come funzionano?

Diamo un'occhiata a un esempio veloce. Supponiamo che una persona ha un conto in banca, che è centomila rubli – l'importo è piuttosto buona. Viene periodicamente account e-mail di un utente, tramite login e password. E per portare loro, dobbiamo usare la tastiera. Keylogger registra lo stesso di quello che è stato introdotto. Pertanto, un utente malintenzionato conoscere il nome utente e la password, è possibile utilizzare i servizi a meno che non ci siano ulteriori pietre miliari di sicurezza come conferma via telefono. Keylogger funge da ripetitore, che ad un certo punto si fonde tutte le informazioni raccolte. Alcuni di questi programmi sono anche in grado di riconoscere la lingua di input e con qualsiasi elemento del browser una persona interagisce. E tutto si aggiunge la possibilità di creare schermate.

La storia dello sviluppo

Vale la pena ricordare che il keylogger per Windows – non è un fenomeno nuovo. Il primo di questi programmi sono stati pari MS-DOS. Poi era soliti gestori tastiera interrupt, il cui ammontare oscillato intorno il marchio di 1 KB. E dal momento che la loro funzione principale non è cambiata. Sono ancora in primo luogo svolte le battiture di registrazione segrete, registrare le informazioni raccolte e passarlo al suo creatore. La domanda può sorgere: "Se sono così primitivi, è per questo che molte applicazioni antivirus non cattura keylogger?". E 'semplice programma. Tuttavia gestire applicazioni specializzate è difficile. Il fatto che keylogger – non è un virus o trojan. E per trovarlo, è necessario installare estensioni e moduli specifici. Inoltre, questi programmi dannosi tanto contro di loro impotenti e di scansione basato su signature, considerata una delle soluzioni di sicurezza più avanzate.

diffusione

Come sono arrivati sui computer degli utenti? Ci sono una serie di percorsi di propagazione. C'è anche un keylogger con l'e-mail inviata a tutti coloro che sono nella tua rubrica, possono essere distribuiti con il pretesto di altri programmi o andare come supplemento a loro. Supponiamo che una persona scarica una versione senza licenza dell'applicazione con un sito completamente di terze parti. Egli definisce se stesso l'applicazione principale, e con esso – e un keylogger. O per posta elettronica possono provenire da strani messaggi familiari con file allegati? E 'possibile aver agito keylogger invio della posta. Apertura di lettere non svolge una minaccia sulla maggior parte dei servizi, in quanto è solo un mucchio di testo. Ma i suoi allegati possono essere irto di pericoli. Nell'identificare una situazione del genere, è meglio sbarazzarsi di file potenzialmente pericolosi. Dopo tutto, keylogger remoto non è pericoloso, e nulla può nuocere.

Propagazione via e-mail

Particolare attenzione è rivolta ai sarebbe auspicabile che la transizione tra i computer. A volte, ci sono rapporti che sembrano avere informazioni preziose, o qualcosa del genere. In generale, il calcolo viene effettuato il fatto che una persona curiosa apre l'e-mail, scaricare il file, in cui v'è "informazioni" sulla "contabilità impresa", "numeri di conto, password e login di accesso" o semplicemente "foto di nudo di qualcuno." Oppure, se la distribuzione è effettuata in base ad alcune aziende, può anche comparire il nome e il cognome. Tenete a mente che si dovrebbe sempre diffidare di qualsiasi file!

Creazione e utilizzo

Dopo aver letto le informazioni precedenti che qualcuno potrebbe pensare, ma avrei avuto un keylogger gratuito. E anche se ne andranno per cercare e scaricare. Inizialmente, è necessario menzionare il fatto che questo caso è punibile con la posizione del codice penale. Inoltre, non dobbiamo dimenticare un vecchio detto che il formaggio gratuito è solo in una trappola per topi. E se si segue questa strada non dovrebbe essere sorpreso se il "libero keylogger" servirà solo il proprietario o il generale sarà un virus / trojan. L'unico modo più o meno sicuro per ottenere un tale programma – scrivere da soli. Ma ancora una volta questo è penalmente perseguibile. Così si dovrebbe pesare i pro ei contro prima di procedere. Ma perché poi dovrebbe tendere? Quale può essere il risultato finale?

Tastiera Trappola standard

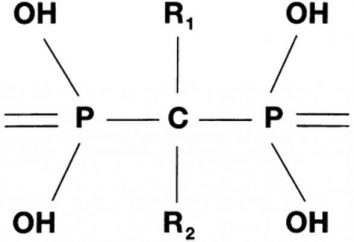

Questo è il tipo più semplice, che si basa sullo stesso principio generale del lavoro. L'essenza del programma sta nel fatto che questa applicazione è incorporato nel processo di trasmissione del segnale da quando viene premuto il tasto, e per visualizzare il carattere sullo schermo. A tal fine, comunemente utilizzati ganci. Il sistema operativo è il nome del meccanismo, il cui compito è quello di intercettare il sistema di comunicazione, che è usato durante una funzione speciale, che fa parte del Win32API. Come regola generale, dagli strumenti presentati più usati WH_KEYBOARD, un po 'meno – WH_JOURNALRECORD. Soprattutto quest'ultimo sta nel fatto che non richiede una libreria di collegamento dinamico separato, in modo un programma maligno si sta diffondendo rapidamente in tutta la rete. Hooky leggere tutte le informazioni trasmesse dal dispositivo di immissione. Questo approccio è molto efficace, ma ha diversi svantaggi. Quindi, è necessario creare una libreria dinamica separata. E questo verrà visualizzato nello spazio degli indirizzi del processo, permettendo di rivelare un logger di tastiera sarà più facilmente. Che viene utilizzato dai difensori.

altri metodi

Inizialmente, è necessario menzionare metodi tali ridicolmente primitivi come polling periodica dello stato della tastiera. In questo caso, il processo viene avviato, che è 10-20 volte al secondo controlla se il / alcuni tasti premuti chiarificati. Tutte le modifiche sono registrate allo stesso tempo. Popolarmente anche la creazione di un keylogger, sulla base del driver. Questo è un metodo abbastanza efficace che ha due implementazioni: lo sviluppo del relativo filtro o il relativo software specializzato per il dispositivo di ingresso. Popolare e rootkit. Essi sono realizzati in modo da intercettare i dati durante la comunicazione tra la tastiera e il controllo di processo. Ma è considerato l'hardware più affidabile per la lettura delle informazioni. Anche perché che trovano il loro software è estremamente difficile, praticamente impossibile.

E per quanto riguarda le piattaforme mobili?

Abbiamo già discusso il concetto di "keylogger", vale a dire, il modo in cui vengono creati. Ma quando si considera la portata delle informazioni è stato per i personal computer. Ma ancor più che il PC, ci sono molte diverse piattaforme mobili. E qual è il caso con loro? Considerare come un keylogger per "Android". In generale, il principio di funzionamento è simile a quello descritto in questo articolo. Ma nessuna tastiera ordinaria. Pertanto, essi stanno prendendo di mira il virtuale, che viene visualizzato quando l'utente intende entrare qualcosa. Poi dovrebbe immettere le informazioni – sarà immediatamente trasferito al creatore del programma. Dal momento che il sistema di sicurezza su piattaforme mobili è zoppo, il keylogger per Android può essere successo e lavoro a lungo termine e la diffusione. Così ogni volta che scaricare l'applicazione, è necessario pensare ai diritti che sono dati. Quindi, se leggete i libri il programma richiede l'accesso a Internet, tastiera, vari servizi amministrativi del dispositivo mobile, questo è il motivo per pensare, non se è oggetto di un malintenzionato. Lo stesso vale completamente per quelle applicazioni che si trovano nei negozi ufficiali – perché non sono controllati a mano ed automatico, che non differisce perfezione.