Che cosa è l'autenticazione in Internet

Recentemente, Internet si estende sempre più aree della nostra vita. Quasi tutti può essere fatto utilizzando questa risorsa. Ad esempio, per pagare i servizi di pubblica utilità, trasferire denaro ad un'altra città, ricaricare il dispositivo mobile, e così via. E 'molto spesso per escludere il messaggio di autenticazione. A volte non abbiamo nemmeno pensare la sua importanza, e proprio non prestiamo attenzione ad esso. Sarebbe bello sapere più in dettaglio che cosa l'autenticazione. Dopo questo processo è quello di proteggere le nostre informazioni personali da truffe azione.

Concetto e tipi

Consideriamo in primo luogo il concetto di sé, che è l'autenticazione. Si tratta di un test, o, in altre parole, la verifica dell'autenticità di accessi al sistema di un particolare utente. Ci sono diversi tipi di questo processo:

-

A senso unico e l'autenticazione a due vie.

-

Univariata e multivariata di autenticazione. Essi differiscono per il numero di metodi utilizzati.

-

Static – allo stesso tempo fornire la protezione delle informazioni dell'utente quando si lavora con il sito.

-

Stabile – sono protette da intercettazione dei dati identificativi dell'utente mediante l'applicazione di dinamica.

-

Continui Autenticazione – richieste di verifica si verificano in ogni fase.

controllo metodi di autenticazione

Nel dettaglio la questione di cosa l'autenticazione aiuterà a esaminare i metodi utilizzati in questo processo. Ci sono diversi metodi di verifica:

-

Con l'uso di una password.

-

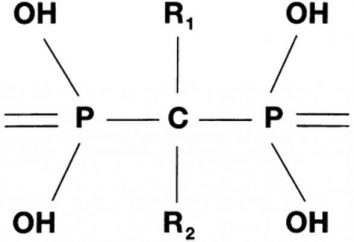

Combinato – oltre a una password, utilizzando altri attributi di controllo. Questo può essere documenti crittografici, smart card, e-token, telefono cellulare.

-

Utilizzando scansione o analisi delle caratteristiche fisiologiche. Questo cosiddetto metodi biometrici per la verifica.

-

Con l'uso delle comunicazioni via satellite – qui il processo di autenticazione viene effettuata sulla base della conferma dalla posizione dell'utente tramite il sistema di navigazione GPS.

Il principio del processo

Il processo di verifica dell'autenticità dell'oggetto si verifica quando si tenta di accedere-in dell'utente, l'ID richiesto e informazioni segrete. Un esempio di utilizzo di password monouso riflette più chiaramente che tale autenticazione. Ad ogni sessione, l'utente immette un nome utente e una password generata dal sistema. In aggiunta, ci sono vari modi di redazione della password. Ad esempio, i personaggi cambiano, ma l'algoritmo mi rimane costante.

Sistema per garantire la sicurezza

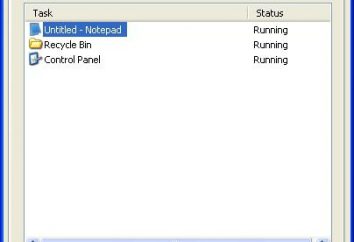

Al momento, ci sono diversi sistemi di autenticazione che forniscono protezione per le aree diverse. In questo caso, diversi sistemi, programmi usano metodi diversi, ottenendo così la prevenzione di maggior successo di perdita di informazioni. Quindi, il sistema di effetti-Id è specificamente progettato per proteggere le organizzazioni da non autorizzate estranei. Il sistema si basa su autenticazione forte con l'uso di diversi metodi di autenticazione – ei dipendenti ricevono l'accesso universale.

casi di hacking

Tuttavia, con lo sviluppo delle tecnologie di controllo di autenticazione attacco gli attaccanti più severe. Così, secondo gli ufficiali di polizia uno tedesco Mirko Manske, i casi di hacking conti bancari. Inoltre, l'autenticazione utilizzando due metodi di autenticazione non giustifica in sé, e mezzi per continuare a fluire fuori dalle banche in Germania nelle "tasche" dei criminali informatici. Mirko Manske ha parlato al Congresso a Londra con un messaggio sul fallimento del sistema che utilizza codici iTAN, che vengono utilizzati quasi tutti gli istituti bancari in Germania.

Come si può vedere nel contesto di crescenti attacchi dannosi richiede l'autenticazione con miglioramento dei metodi di protezione dei dati. Sviluppatori elaborare metodi affidabili, ma sono anche in grado di raggiungere e hacker.