Ubiquitous Computing solleva del tutto nuove domande che nessuno ha sperimentato prima di fronte l'utente moderno. In particolare, è necessario sapere come proteggere le informazioni fornite in forma digitale. La necessità di questo è causato dall'utilizzo di computer non solo come stazioni di computer locali, ma anche come componente delle reti globali di nodi. Ad esempio, i metodi di protezione delle informazioni non sono collegati alla rete di computer del proprietario in questione in misura molto minore rispetto a quando si collegano più computer in una rete comune. È evidente che in quest'ultimo caso sotto la sicurezza. Anche se questo porta alcune differenze nei metodi di protezione delle informazioni ancora rilevanti vecchio schema in cui la sicurezza dei dati si basa su tre componenti fondamentali: hardware, software e di comunicazione. Per inciso, quest'ultimo è vero sia per vivere le persone (chat), e per lo scambio di pacchetti di dati intercomputer.

metodi software di protezione dati è abbastanza semplice – si tratta di un sistema di controllo di accesso basato su password, elenchi di utenti autorizzati (indirizzi IP e altri identificatori), applicazioni anti-virus, codifica le informazioni ed altri per l'interazione dell'utente finale con i dati, protetto da questi tipi di sistemi di sicurezza, il più comprensibile e. comoda, ma la loro efficacia deve essere sempre mantenuta al livello corretto. Il livello di protezione implementato in software, nonostante la loro perfezione apparente è incompleta. Abbastanza per conoscere l'enorme lista di aggiornamenti da installare in modo permanente per mantenere la protezione aggiornata. Lo svantaggio di questo approccio per risolvere il problema – è una complicazione di software che già non differisce eccessiva semplicità. Inoltre, in alcuni casi è possibile rallentare i dati protetto.

La protezione dei dati software è condizionatamente diviso in:

– la prevenzione di accessi non autorizzati ;

– bloccare le funzioni di copia;

– backup dei dati importanti;

– analisi del livello di protezione;

– restrizione delle opportunità dall'utente visitatori.

Hardware di protezione dati ha implementato un approccio completamente diverso al problema. I vantaggi evidenti sono la velocità ed elevata affidabilità. Ad esempio, ha permesso l'introduzione di un elenco di utenti cui è consentito l'accesso al dispositivo filtra la porta d'ingresso. Inoltre, viene utilizzato sempre più dispositivi di sicurezza hardware speciali, solo con l'aiuto dei quali può lavorare con informazioni protette. Oltre a accesso intenzionale non autorizzato di prevenzione, l'hardware spesso offrono protezione contro azioni non intenzionali che minacciano l'integrità dei dati. Ad esempio, gli elementi necessari del sistema può automaticamente attivazione di detto ridondanza dei dati. Le interruzioni di alimentazione, che sostengono una minaccia diretta per la sicurezza delle informazioni, facilmente compensate dalle fonti di emergenza e così via. Anche se l'hardware fornito non meno affidabile del software, alcune funzioni non solo consentono di utilizzarli per creare un sistema di protezione assolutamente affidabile.

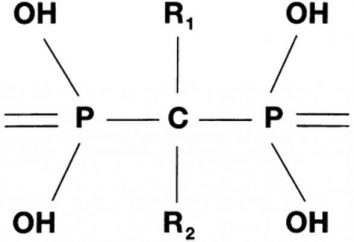

L'opzione più promettente è una protezione dei dati completa, che combina software e hardware per garantire la sicurezza delle informazioni. Spesso è impossibile specificare a che cosa esattamente la classe è un meccanismo di protezione. Ad esempio, scanner, individuando con precisione l'utente, non può funzionare senza il supporto di software, tuttavia, sono essenzialmente hardware. Sistema di identificazione basato su password vengono sempre più utilizzando una soluzione che, oltre a dirigere la password acqua necessaria per inviare codice di conferma a qualsiasi dispositivo.

Si raccomanda di utilizzare soluzioni complesse come più efficiente, versatile e flessibile per impostare.