Autenticazione – è la conferma dell'identità su Internet

Tutti noi senza problemi a conoscersi nella vita reale. volto familiare riconoscibile e familiare – passaporto o altro documento, in cui v'è una foto, che conferma l'identità. Ma come identificare la persona che è dietro il computer dall'altra parte della rete? Questo problema è molto più complicato, e non v'è usato un metodo specifico – di autenticazione. Questo è un modo per verificare l'identità su Internet.

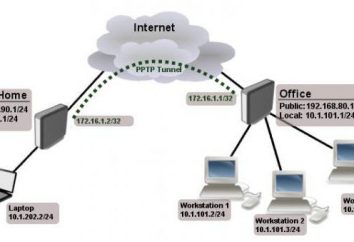

Per autenticare gli utenti utilizzano in genere un modulo software, che si trova direttamente sul computer, per cui una persona vuole ottenere un accesso remoto o diretta. Convenzionalmente, il lavoro di tale modulo è diviso in due fasi:

– preliminare. "Campione di riferimento" è formato qui. Ad esempio, la password può essere richiesto. Inoltre, il codice di verifica può essere assegnato al sistema;

– la fase finale. Questo passaggio di autenticazione. Qui, le informazioni di identificazione richieste viene confrontato con lo standard. Secondo i risultati di una prova così l'utente è considerato essere identificati o non identificati.

Autenticazione – una procedura che viene eseguita utilizzando le informazioni dei tre tipi principali:

– mostra all'utente qualcosa di unico al computer che conosce in anticipo. Il tipo più comune – l'autenticazione della password. E 'semplice, ma non il modo più affidabile;

– l'utente ha il soggetto con caratteristiche uniche o contenuti. Come tale oggetto può essere una carta SIM, carte a banda magnetica, l'iButton tavoletta elettronica USB-token. Ogni elemento contiene informazioni che determina la sua unicità. Il caso più semplice – l'ID utente e la password vengono letti dai media e inviato al modulo di autenticazione. Nel caso complesso, il vettore è una chiave crittografica;

– in un altro caso le informazioni per verificare l'utente – una parte integrante di esso. In base a questo principio di base di autenticazione biometrica. Qui, come le informazioni possono essere utilizzate, ad esempio, un'impronta digitale.

Sulle ultime – biometria – l'autenticazione è quella di parlare separatamente. Si riunisce una volta solo in opere di narrativa, queste tecnologie sono attualmente in fase di rapido sviluppo. Ecco come utilizzare autenticatori caratteristiche umane originali che sono unici per lui. Soprattutto spesso impronte digitali utilizzati, iris cartografici.

Come caratteristiche uniche sono utilizzati come le caratteristiche dei campioni vocali umani di una firma manoscritta, geometria della mano, "tastiera grafia" (intervalli di tempo tra tasti che compongono la parola di codice, e l'intensità dei rubinetti). Ma queste tecnologie sono meno comuni. Anche il sistema di autenticazione spesso progettato specificamente per i sistemi operativi, ad esempio, NTLM autenticazione, creato da Microsoft per Windows NT.

carenze di autenticazione

Il maggior numero di lacune nella autenticazione della password. parola segreta può rubare dal proprietario o crack. Spesso gli utenti scelgono password semplici legkougadyvaemye: derivato da ID (spesso è per l'identificatore), una parola di qualsiasi lingua e così via ..

Non è priva di inconvenienti, e verifica oggettiva. Il rapimento del soggetto o il sequestro dei proprietari. Inoltre, attrezzature speciali saranno necessari per lavorare con gli oggetti. E 'anche comune per l'accesso non autorizzato per effettuare copie o emulatori del soggetto.