La maggior parte degli utenti almeno una volta nella sua vita di fronte con il concetto di virus informatici. Tuttavia, non molti sanno che la classificazione in base a minacce è costituito da due grandi categorie: non residenti e residenti virus. Prendiamo in considerazione la seconda elementare, in quanto che i suoi rappresentanti sono i più pericolosi, e talvolta persino undeletable formattando il disco o partizione.

Che cosa è un virus residenti in memoria?

Allora, qual è l'utente affare? Per semplificare la spiegazione della struttura ei principi di funzionamento di tali virus per iniziare è quello di concentrarsi sulla spiegazione ciò che il programma residente in generale.

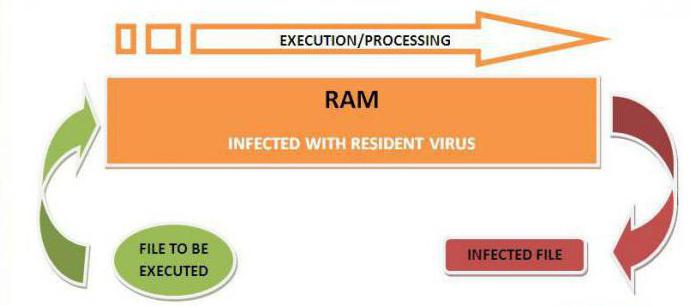

Si ritiene che per questo tipo di software include applicazioni che girano continuamente nella modalità di monitoraggio, in modo esplicito non mostrare le vostre azioni (per esempio, lo stesso antivirus regolari). Per quanto riguarda le minacce che penetrano nel sistema informatico, non solo appendere in modo permanente nella memoria del computer, ma anche creare i propri doppie. Così, copie del virus e sono in costante monitoraggio del sistema e si muovono su di esso, il che rende difficile trovarli. Alcune minacce possono anche cambiare la propria struttura e la loro individuazione sulla base dei metodi convenzionali è virtualmente impossibile. Un po 'più tardi, uno sguardo a come sbarazzarsi di virus di questo tipo. Nel frattempo, si concentrano sulle principali varietà di minacce residenti.

DOS-minaccia

Inizialmente, quando i sistemi Windows o UNIX-like ancora non esistevano, e la comunicazione all'utente con il computer è al livello di istruzione, c'era un "sistemi operativi DOS», abbastanza a lungo per contenere il picco di popolarità.

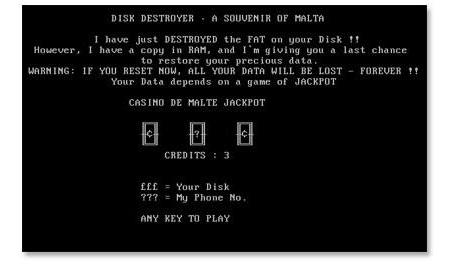

Ed è per tali sistemi sono stati istituiti non residenti e residenti virus, il cui effetto è stato prima indirizzato al malfunzionamento del sistema o rimuovere i file e le cartelle personalizzate.

Il principio di funzionamento di tali minacce, che, per inciso, è ampiamente utilizzato fino ad ora, è che intercettano le chiamate a file, e quindi infettare il chiamato. Tuttavia, la maggior parte delle minacce conosciute di oggi funziona in questo tipo. Ma ecco il virus penetrano nel sistema o mediante la creazione di un modulo residente nella forma di un driver che è specificato nel file di configurazione del sistema, il Config.sys, o attraverso l'uso di funzioni speciali per il monitoraggio TENERE interrupt.

La situazione è peggiore nel caso in cui un virus residenti in memoria di questo tipo viene usato per l'assegnazione di uno spazio di memoria di sistema. La situazione è tale che il primo virus "taglia fuori" un pezzo di memoria libera, poi segna questa zona come occupato, quindi mantiene la propria copia di esso. La cosa più triste, ci sono casi in cui le copie sono in memoria video, e nelle aree riservate per gli appunti, e la tabella vettore di interruzione, e aree operative DOS.

Tutto questo rende le copie del virus minaccia è così tenace che, a differenza dei virus non residenti che vengono eseguiti fino a quando l'uso di alcuni programmi o funzioni del sistema operativo, è possibile attivare nuovamente anche dopo il riavvio. Inoltre, quando si accede l'oggetto infetto il virus è in grado di creare la propria copia, anche in memoria. Di conseguenza – immediato arresto del computer. Come è chiaro, il trattamento di virus di questo tipo deve essere effettuata con l'ausilio di appositi scanner, e non è desiderabile stazionario e portatile o coloro che sono in grado di avviarsi dall'unità ottica o USB-drive. Ma di questo parleremo dopo.

minaccia di avvio

virus di avvio penetrano nel sistema da un metodo simile. Questo è solo si comportano, quello che viene chiamato, con delicatezza, in primo luogo "mangiare" un pezzo di memoria di sistema (in genere 1 KB, ma a volte questa cifra può raggiungere un massimo di 30 KB), e quindi la prescrizione per il proprio codice sotto forma di una copia, e poi iniziando a richiedere un riavvio. E 'gravida di conseguenze negative, perché dopo riavviare il virus ripristina la memoria ridotta alla sua dimensione originale, e una copia è al di fuori della memoria di sistema.

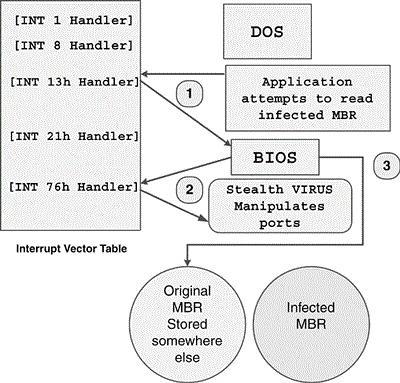

Oltre alle interruzioni di tracciamento tali virus sono in grado di prescrivere il proprio codice nel settore di boot (record di MBR). Meno frequentemente utilizzato intercetta BIOS e DOS, ed i virus stessi vengono caricati una volta, senza controllare per le proprie copie.

I virus in Windows

Con l'avvento di sviluppo virus di Windows-sistemi hanno raggiunto un nuovo livello, purtroppo. Oggi è qualsiasi versione di Windows è considerato il sistema più vulnerabile, nonostante gli sforzi compiuti dagli esperti di Microsoft nello sviluppo di moduli di sicurezza.

I virus progettati su Windows, opere sul principio simile al DOS-minaccioso, unico modo per penetrare il computer c'è molto di più. I più comuni sono tre principali, che nel virus può prescrivere un proprio sistema di codice:

- Registrazione dei virus come le applicazioni attualmente in esecuzione;

- l'attribuzione di un blocco di memoria e scrivere esso è di possedere copie;

- lavorare nel sistema sotto la maschera o il driver VxD mascherare sotto driver di Windows NT.

file infetti o area di memoria di sistema, in linea di principio, possono essere curati mediante metodi convenzionali, che vengono utilizzati nelle scanner antivirus (maschera rilevamento di virus, il confronto con i database di firme e così via. D.). Tuttavia, se usato programmi gratuiti senza pretese, non possono identificare il virus, e talvolta anche dare un falso positivo. Pertanto, il fascio di utilizzare strumenti portatili come "Doctor Web" (in particolare, Dr. Web CureIt!) O prodotti "Kaspersky Lab". Tuttavia, oggi è possibile trovare un sacco di strumenti di questo tipo.

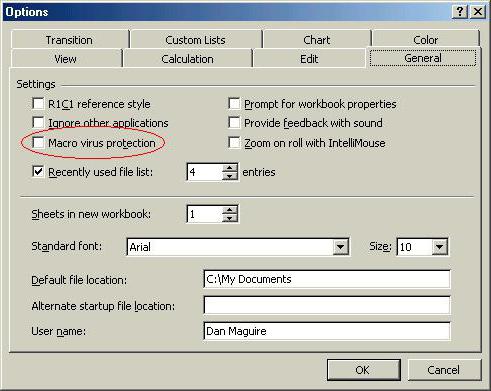

I virus macro

Davanti a noi è un'altra varietà di minacce. Il nome deriva dalla parola "macro", vale a dire un applet eseguibile o il componente aggiuntivo utilizzato in alcuni editor. Non c'è da meravigliarsi che il lancio del virus avviene all'inizio del programma (Word, Excel, ecc. D.), l'apertura di un documento di Office, stamparlo, chiamare le voci di menu, e così via. N.

Tali minacce sotto forma di macro di sistema vengono memorizzati nella memoria per l'intero editor di tempo di esecuzione. Ma in generale, se si considera la questione di come sbarazzarsi dei virus di questo tipo, la soluzione è abbastanza semplice. In alcuni casi, aiuta anche i soliti Disattiva componenti aggiuntivi o macro nell'editor, così come l'attivazione di applet di protezione antivirus, per non parlare del solito sistema rapido pacchetti antivirus scansione.

I virus sulla base della tecnologia "Stealth"

Ora guardate la virus travestiti, non c'è da meravigliarsi che hanno ottenuto il loro nome da un aereo stealth.

L'essenza del loro funzionamento consiste proprio nel fatto che essi si presentano come un componente di sistema e determinare i loro metodi convenzionali possono talvolta essere abbastanza duro. Tra queste minacce possono essere trovati e virus macro, e avviare la minaccia, e DOS-virus. Si ritiene che per il virus invisibili di Windows non sono stati ancora sviluppati, anche se molti esperti sostengono che è solo una questione di tempo.

varietà di file

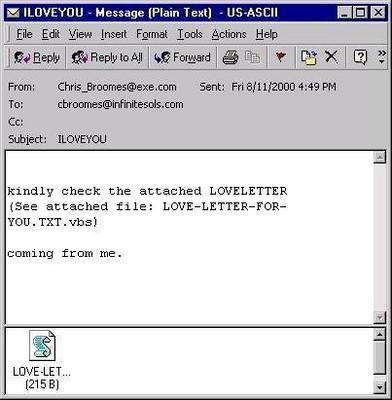

In generale, tutti i virus può essere chiamato un file, in quanto influenzano in qualche modo il file system e agire sui file, o infettare con il proprio codice, o la crittografia, o rendendo inaccessibili a causa di corruzione o la cancellazione.

L'esempio più semplice è il moderno codificatori virus (sanguisughe), e infame I Love You. Essi producono anti-virus non è qualcosa che è difficile senza tasti speciali rasshifrovochnyh, e spesso è impossibile da fare. Anche i principali sviluppatori di software anti-virus può fare nulla scrollata di spalle, perché, a differenza di oggi sistema di crittografia AES a 256, poi utilizzato la tecnologia AES1024. Si capisce che nella trascrizione può richiedere più di un decennio, in base al numero di possibili combinazioni di tasti.

minacce polimorfiche

Infine, un'altra varietà di minacce, che utilizzano il fenomeno del polimorfismo. Di cosa si tratta? Il fatto che i virus sono in costante evoluzione il proprio codice, e questo è fatto sulla base della chiave di cosiddetto flottante.

In altre parole, una maschera di identificare la minaccia non è possibile, in quanto, come si è visto, varia non solo dal suo modello basato sul codice, ma anche la chiave per la decodifica. decodifiche speciali polimorfiche (trascrittori) vengono utilizzati per affrontare tali problemi. Tuttavia, come dimostra la pratica, sono in grado di decifrare solo i più semplici virus. algoritmi più sofisticati, purtroppo, nella maggior parte dei casi, il loro impatto non può essere. Bisogna anche dire che il cambiamento del codice del virus è accompagnato dalla creazione di copie di loro lunghezza ridotta, che può essere diverso da quello originale è molto importante.

Come affrontare le minacce residenti

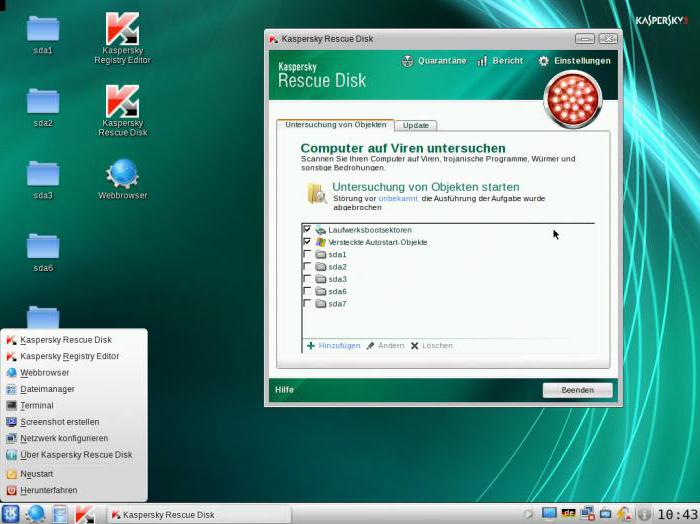

Infine, ci rivolgiamo alla questione della lotta contro i virus residenti e proteggere i sistemi informatici di qualsiasi complessità. Il modo più semplice per mecenatismo può essere considerato l'installazione di un pacchetto anti-virus a tempo pieno, questo è solo l'uso è miglior software non libero, ma almeno versione shareware (prova) da parte degli sviluppatori, come "Doctor Web", "Kaspersky Anti-Virus", l'ESET NOD32 o programmi come Smart Security, se l'utente è costantemente al lavoro con Internet.

Tuttavia, in questo caso, nessuno è immune da tale minaccia non penetra al computer. Se è così, questa situazione si è verificata, dovrebbe prima utilizzare scanner portatili, ed è meglio usare utility disco Rescue Disk. Possono essere usati per avviare l'interfaccia del programma e la scansione prima dell'avvio del sistema operativo principale (i virus possono creare e memorizzare le proprie copie nel sistema, e anche in memoria).

E ancora, non è consigliabile utilizzare software come SpyHunter, e poi dalla confezione e dei suoi componenti associati per sbarazzarsi degli utenti profani sarebbe problematico. E, naturalmente, non basta eliminare i file infetti o cercare di formattare il disco rigido. Meglio lasciare i professionisti di trattamento prodotti anti-virus.

conclusione

Resta da aggiungere che quanto sopra considerato solo gli aspetti principali relativi a virus e metodi residenti per combatterli. Dopo tutto, se guardiamo a minacce informatiche, per così dire, in senso globale, ogni giorno c'è un gran numero di essi, gli sviluppatori rimedi semplicemente non hanno il tempo di venire con nuovi metodi di trattare con una tale avversità.