Metodi e mezzi di informazioni del computer sono una combinazione di diverse misure di hardware e software, morale, standard etici e legali, che sono progettati per contrastare le minacce dannose e per ridurre al minimo i potenziali danni dei proprietari e degli utenti delle informazioni di sistema.

Prendere in considerazione i seguenti tipi di misure tradizionali contro la fuga di informazioni dal computer.

le modalità tecniche e mezzi di protezione delle informazioni

Questi includono:

- protezione contro l'accesso non autorizzato al sistema informatico;

- la ridondanza di tutti i sottosistemi informatici critici;

- In rete con la conseguente possibilità di riallocare le risorse in caso di cattivo funzionamento di singoli collegamenti di rete;

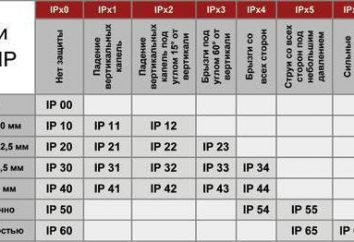

- installazione di apparecchiature per il rilevamento e spegnimento di incendi ;

- installazione di apparecchiature per il rilevamento di acqua;

- adozione di una serie di misure di protezione contro i furti, sabotaggio, sabotaggio, esplosioni;

- installare un alimentatore ridondante;

- attrezzature serrature locali;

- l'impostazione di allarme e altri.

metodi e mezzi di protezione delle informazioni organizzative

Questi includono:

- i server di sicurezza;

- organizzato con cura il reclutamento;

- l'esclusione di tali casi, quando tutto il lavoro particolarmente importante è fatto da una persona;

- piano di sviluppo, come ripristinare il funzionamento del server in una situazione in cui viene a mancare;

- universale mezzo di protezione da qualsiasi utente (anche dei massimi dirigenti).

I metodi di accesso non autorizzato alle informazioni

Pochi sanno dei metodi e dei mezzi di sicurezza delle informazioni di cui sopra, è necessario capire in che modo può essere effettuato l'accesso non autorizzato alle informazioni.

Tenete a mente che l'accesso non autorizzato alle informazioni sensibili può verificarsi durante la riparazione o manutenzione con i computer a causa del fatto che le informazioni residue nei media può essere la lettura, nonostante il fatto che l'utente abbia eliminato in tempo utile il solito metodo. Un altro modo – è quando l'informazione viene letta dai media, se il trasporto è effettuato senza protezione.

Il lavoro di computer moderni basati su circuiti integrati, che vengono effettuati al cambio ad alta frequenza in livelli di corrente e tensione. Questo porta al fatto che nella catena alimentare, apparecchiature vicine, aria, ecc esistono campi elettromagnetici e interferenze, che con l'aiuto di alcuni mezzi tecnici "spyware" possono essere facilmente trasformati in informazioni che si elabora. In questo caso, minore è la distanza dal attaccante al ricevitore hardware, più è probabile che rimuovere e decodificare le informazioni sarà possibile. La familiarizzazione con le informazioni che porta il personaggio non autorizzata è anche possibile grazie al collegamento diretto di un attaccante significa "spyware" di apparecchiature di rete e canali di comunicazione.

Metodi e tecniche di sicurezza delle informazioni: l'autenticazione e identificazione

L'identificazione è l'assegnazione del soggetto o oggetto di un immagine unica o un nome. Ma l'autenticazione è un controllo di se il soggetto / oggetto in chi sta cercando di essere. L'obiettivo finale di entrambe le misure – una tolleranza del soggetto / oggetto per le informazioni che è in uso limitato o il rifiuto di tale ammissione. L'autenticità dell'oggetto può essere un programma, un dispositivo hardware o la stessa persona. Oggetti / autenticazione e l'identificazione dei soggetti possono essere: attrezzature tecniche (workstation, monitor, stazioni di abbonati), le persone (operatori, utenti), le informazioni sul monitor, supporti magnetici, e altri.

Metodi e mezzi di protezione delle informazioni: l'uso di password

Password rappresenta un insieme di caratteri (lettere, numeri, ecc), che è destinato a determinare l'oggetto / soggetto. Quando c'è una domanda su come scegliere una password e insieme, si pone la questione sempre sulla sua dimensione, il metodo di applicazione di resistenza alla selezione di un intruso. E 'logico che più lunga è la parola d'ordine è, più alto è il livello di sicurezza che fornirà il sistema, perché ci vorrà molto più sforzo di indovinare il suo / raccogliere combinazione.

Ma anche se la password è sicura, deve essere sostituito periodicamente con uno nuovo, al fine di ridurre il rischio di intercettazione da parte il furto diretto del veicolo o rimosso dalla copia dei media, sia dall'utente costrizione forzata a dire la parola "magia".