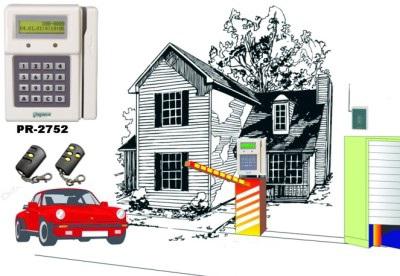

ACS – è il controllo di accesso …

controllo accessi (ACS) – un elemento obbligatorio di un sistema di sicurezza integrato, e parte integrante dell'ufficio moderno come sistema di gestione elettronica dei documenti o di condizionamento dell'aria.

E questo è pienamente giustificato, in quanto consente di monitorare le persone in entrata e in uscita, che protegge efficacemente l'oggetto di penetrare nel proprio territorio di persone indesiderate. Esso consente di distinguere tra il passaggio di visitatori e dipendenti responsabili dei locali aziendali.

E questo è pienamente giustificato, in quanto consente di monitorare le persone in entrata e in uscita, che protegge efficacemente l'oggetto di penetrare nel proprio territorio di persone indesiderate. Esso consente di distinguere tra il passaggio di visitatori e dipendenti responsabili dei locali aziendali.

Si è spesso integrato in un sistema di sicurezza comune, e interagisce con video sorveglianza e di allarme. Inoltre, un sistema di controllo accessi avanzato porta il sistema per registrare il tempo di lavoro. Questo consente di controllare i tempi di arrivo dei lavoratori e la loro cura. Che non può che aumentare la disciplina in azienda.

Gli elementi principali del sistema di controllo di accesso

Industrie che producono attrezzature ACS, un gran numero. Tuttavia, gli elementi di base rimangono invariati: controllore, lettore identificatori stessi identificativi personali, blocco e dispositivo di allineamento.

ID personale (carta, vari badge, portachiavi)

Rilasciato a ciascun dipendente e serve come un passaggio in modo da poter ottenere sul territorio dell'impresa. In ognuna di queste carte registrato codice univoco estratta al contatto con il dispositivo di lettura. Poi il codice personale viene analizzato dal controller ACS. E se soddisfa i criteri di ammissione, un segnale automatico viene inviato al dispositivo di bloccaggio, la porta si apre, la barriera si alza, il tornello è sbloccato. I protocolli di comunicazione nella identificativo personale e il lettore può variare, e l'organizzazione del progetto dovrebbero tenerne conto. In Russia, ampiamente utilizzato il protocollo Mifare, Em-marine.

Rilasciato a ciascun dipendente e serve come un passaggio in modo da poter ottenere sul territorio dell'impresa. In ognuna di queste carte registrato codice univoco estratta al contatto con il dispositivo di lettura. Poi il codice personale viene analizzato dal controller ACS. E se soddisfa i criteri di ammissione, un segnale automatico viene inviato al dispositivo di bloccaggio, la porta si apre, la barriera si alza, il tornello è sbloccato. I protocolli di comunicazione nella identificativo personale e il lettore può variare, e l'organizzazione del progetto dovrebbero tenerne conto. In Russia, ampiamente utilizzato il protocollo Mifare, Em-marine.

lettore

Responsabile per estrarre informazioni dalla memoria mobile e il trasferimento del suo controllore. La scelta del lettore, oltre ai parametri tecnici ancora determinate, e la camera interna in cui verrà eseguita l'installazione.

controllore

L'elemento principale di ACS. Questa è la prestazione e l'affidabilità dei componenti che incidere profondamente l'intero funzionamento del sistema. Se il compito è quello di trovare un controller che non funziona in combinazione con un computer, si dovrebbe prestare attenzione alle seguenti caratteristiche:

L'elemento principale di ACS. Questa è la prestazione e l'affidabilità dei componenti che incidere profondamente l'intero funzionamento del sistema. Se il compito è quello di trovare un controller che non funziona in combinazione con un computer, si dovrebbe prestare attenzione alle seguenti caratteristiche:

- La quantità di eventi controllati.

- La presenza del clock interno.

- Il numero massimo di utenti.

- Il supporto per le regole programmabili e altri.

Matcher

E 'utilizzato per collegare il controllore (o più) a un computer server o in ufficio. A volte questo dispositivo è incorporato nel controller di accesso.

dispositivo di bloccaggio

Serrature, elettromagnetici ed elettromeccanici, tornelli, sbarre, cancelli, cancello. dispositivo di selezione per il blocco è effettuata in base alle esigenze specifiche e la natura dell'oggetto.

Il principio di funzionamento di ACS

Questo sistema ha una configurazione differente. Il più semplice – è stato progettato per una porta, serio – sono in grado di controllare l'accesso alle banche, le fabbriche, e le grandi imprese. Normale citofono – è un esempio di un controllo di accesso semplice.

Questo sistema ha una configurazione differente. Il più semplice – è stato progettato per una porta, serio – sono in grado di controllare l'accesso alle banche, le fabbriche, e le grandi imprese. Normale citofono – è un esempio di un controllo di accesso semplice.

Controllo di accesso viene eseguita in base a questo principio. All'ingresso dell'organizzazione, alle porte di spazi chiusi sulle porte degli uffici mediante controlli di accesso installati: serratura elettromagnetica, tornello, o simili e il lettore .. Questi dispositivi sono collegati al controllore. Riceve ed elabora le informazioni ricevute dagli identificatori personali, e controlla gli attuatori.

Ogni dipendente con un identificativo personale, che serve come una carta d'accesso senza contatto o di altro tipo. Al fine di entrare nel territorio delle imprese, il dipendente deve portare la carta al lettore, e il codice di accesso per la catena precedentemente descritto. Il controller può essere programmato per accedere a determinati intervalli di tempo (dalle 8.00 alle 17.00), o passare i dipendenti in alcuni locali. Per questa protezione può anche essere sensori collegati.

Tutti gli eventi sui movimenti attraverso i punti di controllo vengono registrati nella memoria della ACS. In questo modo ulteriormente l'utilizzo di questi dati per l'analisi del tempo di lavoro per i dipendenti e di ottenere report disciplina del lavoro. Aiuto tali informazioni e indagini ufficiali.

Tutti gli eventi sui movimenti attraverso i punti di controllo vengono registrati nella memoria della ACS. In questo modo ulteriormente l'utilizzo di questi dati per l'analisi del tempo di lavoro per i dipendenti e di ottenere report disciplina del lavoro. Aiuto tali informazioni e indagini ufficiali.

Installazione di ACS aiuterà esercitare il controllo su veicoli che entrano. In questo caso, il conducente deve essere presentata nell'inserimento del PIN per aprire il cancello.

I tipi di controllo degli accessi

Convenzionalmente, possono essere suddivisi in sistemi stand-alone e di rete.

ideale autonoma per piccoli uffici e piccoli edifici. Essi non sono collegati al computer ed è controllato da una scheda master o ponticelli sul controller stesso. In siti protetti di medie e grandi dimensioni ACS installazione di questo tipo è raramente utilizzato. L'eccezione è il controllo remoto dei locali, o come un sistema di backup. ACS è installato il sistema stand-alone sul portale centrale e / o alle uscite di emergenza.

Quando si implementa tale sistema porta con una capacità di circa un migliaio di persone dotate di una serratura a combinazione o lettore può essere un tornello o barriera. In un ufficio modesto con tutta la singola porta può essere limitato ad un controllore autonomo che è collegato al elettromeccanico (solenoide) serratura e combinato con un lettore

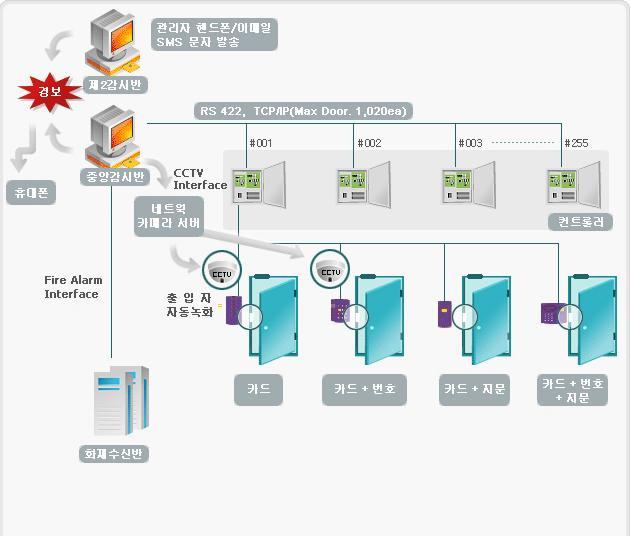

controllo dell'accesso alla rete ACS sono composti da uno o più computer come controlli. Questo PC controlla ciò che sta accadendo presso l'impianto e controlla i loro parametri. Tale costruzione è molto più flessibile e funzionale. Che il controllo di accesso alla rete sono molto popolari su oggetti di qualsiasi complessità. L'integrazione con il sistema di sicurezza e video consente una protezione completa senza alcun costo aggiuntivo.

Collegare più computer alle grandi strutture a causa del fatto che uno di loro potrebbe non riuscire. Questo garantisce la continuità del servizio.

Il sistema di rete con il sistema di controllo accessi del database permette di dedurre le statistiche dettagliate sul particolare identificativo e il suo movimento in oggetto protetto. Si può vedere che tipo di diritti di accesso per ogni dipendente.

Le caratteristiche principali di ACS – Controllo Eto'o e controllo degli accessi

Le caratteristiche principali di ACS – Controllo Eto'o e controllo degli accessi

La funzione principale. Esso consente ai dipendenti di condividere i diritti di accesso e si rifiutano di passare le persone indesiderate. L'organizzazione dei dispositivi di controllo per bloccare. È possibile impedire il passaggio di personale durante il fine settimana ei giorni festivi per l'azienda, e dopo il turno di lavoro.

Raccolta e consegna delle statistiche

Raccolta delle informazioni di controllo e di controllo di accesso è costante. Che ha attraversato che punto e quante volte. Per ciascuno dei dipendenti possono ottenere le informazioni: orario di arrivo / partenza, il tentativo di accesso ad aree riservate o sedi, cercando di far passare in un tempo vietata. È possibile tenere traccia di un impiegato si sposta sul territorio, passa lettori ACS. Tutte le violazioni disciplinari individuate possono essere portati in dei dipendenti delle imprese private e gestione del trasgressore saranno informati in modo corretto.

dipendenti l'accesso solo ai passaggi elettronici

Un impiegato che passa attraverso il checkpoint, identifica la carta e lo schermo di protezione del monitor in grado di visualizzare le informazioni relative al dipendente e la foto troppo. Ciò elimina la possibilità di penetrazione di un altro ID. Le regole di reazione ACS possono bloccare il rientro attraverso il posto di blocco presso l'azienda su una singola scheda di accesso entro un breve periodo di tempo.

Un impiegato che passa attraverso il checkpoint, identifica la carta e lo schermo di protezione del monitor in grado di visualizzare le informazioni relative al dipendente e la foto troppo. Ciò elimina la possibilità di penetrazione di un altro ID. Le regole di reazione ACS possono bloccare il rientro attraverso il posto di blocco presso l'azienda su una singola scheda di accesso entro un breve periodo di tempo.

orario di lavoro

ACS consente di tenere un registro dell'orario di lavoro, sulla base dei punti di arrivo e partenza dal luogo di lavoro delle persone. Di conseguenza, siamo in grado di calcolare il tempo di lavoro totale dei dipendenti, tenendo conto "pause fumo", pranzi, e altri. All'inizio della giornata di lavoro, può generare un rapporto sui lavoratori, non ha superato un posto di blocco nel momento specificato, rivelerà i ritardatari o inedito. Per analogia, è possibile creare un rapporto alla fine del turno di lavoro.

autonomia Tempo

Dotato di potere ininterrotto, ACS non si fermerà il suo lavoro al fallimento potere centralizzato. Inoltre, grazie al regolatore funzionale, può continuare a lavorare e arresto computer di controllo.

Protezione in tempo reale

Il controllo di gestione sistema di accesso di controllo di accesso fornisce la capacità di sparare e mettere sotto la protezione di alcune premesse. E si può ottenere informazioni in tempo reale per le situazioni di emergenza attraverso un organizzato sistema di notifiche da parte dei responsabili. Così come eventi di allarme vengono registrati in un database che consente di visualizzare queste informazioni in seguito.

Agente di sicurezza, a causa dei fondi ACS può, senza lasciare il posto di lavoro, gestire cancelli e porte, avviare gli allarmi. Basta mettere nel pavimento del computer piani dell'edificio e il layout checkpoint.

Gestione tramite Internet o telefono cellulare

Quando è collegato ad una somministrazione controllo dell'accesso alla rete mondiale può controllare a distanza il sistema e controllarne il funzionamento.

Integrazione con altri sistemi

Antincendio, antifurto, videosorveglianza è perfettamente integrato con il sistema di controllo di accesso. L'integrazione con la videosorveglianza fornisce un controllo visivo dell'area protetta. E non appena possibile, permette di identificare, per quanto possibile, di identificare e bloccare l'autore del reato.

La combinazione con allarme consente di impostare una risposta comune per l'accesso non autorizzato. Così si può ottenere il lavoro nella protezione della sirena in ufficio, alla luce di una lampada allarmanti o semplicemente chiudere le porte nella parte destra della impresa.

L'integrazione con l'allarme antincendio è di vitale importanza. Ciò sbloccherà automaticamente tutti i posti di blocco in caso di incendio. Che semplificherà notevolmente l'evacuazione dei lavoratori nel periodo critico.

Qualche parola sulla progettazione

Durante lo sviluppo del progetto, ACS dovrebbe in primo luogo prendere in considerazione le limitazioni imposte al numero di passaggi, le mappe. Numero di passato, dovrebbe essere calcolato tenendo conto della crescita della società, altrimenti potreste trovarvi in una situazione in cui il numero dei dipendenti raggiunge il valore massimo per il sistema e deve cambiare a un più capiente. La soluzione ottimale per la progettazione – installazione di un sistema modulare che consente di aggiornare o espansione. Dato il budget limitato, è utile prendere in considerazione la possibilità di integrazione con altri sistemi di controllo accessi, responsabili della sicurezza. Sui vantaggi di questa combinazione sono stati descritti in precedenza. Cancellare quelli. il lavoro contribuirà ai progettisti di creare un tale sistema, che è necessario per il cliente. Un progetto ben composto, a sua volta, agevolerà notevolmente il lavoro dell'installatore. E meglio quando è impegnato nella progettazione e installazione di una ditta. Si può raccogliere e manutenzione in futuro.