La protezione dei dati su Internet – se è importante

In questa epoca di tecnologia informatica di problema protezione delle informazioni è così acuta che mai. Naturalmente, la rete globale ha portato molti momenti positivi nella vita di milioni di persone, tuttavia, ora sempre più difficile mantenere qualsiasi informazioni personali senza la conoscenza degli altri. Particolarmente difficile è la protezione delle informazioni su Internet, in cui tutti i dati in gradi diversi, sono a disposizione degli utenti. Nessuna persona non può essere assicurata dal fatto che nel suo spazio personale non è invaso uno sconosciuto che si avvarrà delle informazioni ottenute a sua unica discrezione.

Protezione dei dati su una rete – la propria sicurezza

Attualmente, la protezione delle informazioni nelle reti di computer è diventato il compito principale di migliaia di professionisti in tutto il mondo, tuttavia, la tecnologia sta rapidamente diventando obsoleti, e deve guardare per quelli nuovi. Le persone che si specializzano in siti di hacking e basi di dati, che si chiamano hacker, costantemente venire con nuovi modi per proteggere il sistema di inganno, in modo da non può essere lasciato alle spalle. Tale informazione al giorno d'oggi è diventato una moneta internazionale, così per il gusto di ottenerlo sono anche crimini. Questo è in parte dovuto all'imperfezione del sistema penale, perché per dimostrare il fatto di furto è molto difficile, e associarlo a una persona specifica ancora più difficile. Pertanto, ogni azienda deve stesso prendersi cura della sicurezza dei propri file riservati utilizzando questi o altri metodi di protezione.

Il problema della conservazione dei dati – se sia possibile risolvere

Possiamo distinguere tre problemi principali, a causa della quale la protezione delle informazioni su Internet è ora particolarmente importante:

– violazione della riservatezza;

– distorsione del messaggio o la sua sostituzione;

– furto di dati e violazione del copyright.

Su quali basi è la protezione delle informazioni su Internet? Consideriamo

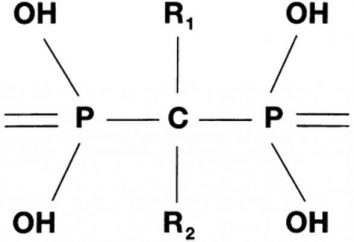

La protezione dei dati su Internet si basa sui principi di esclusione o difficoltà a selezionare i mezzi possibili per ricevere e decodificare i dati (con il loro ulteriore trasformazione in file normali) – utilizza il diverso tipo di crittografia. Se la crittografia e leggere il file la stessa chiave è utilizzata, si chiama simmetrica, ma il suo svantaggio principale è il tempo di elaborazione lungo, e per la trasmissione deve anche utilizzare un canale sicuro, ma questo è un livello completamente diverso di protezione.

In parte per questo motivo la protezione delle informazioni su Internet viene effettuata la maggior parte degli utenti, con l'aiuto di chiavi asimmetriche, che viene utilizzato molte delle loro specie. Questo metodo è considerato abbastanza affidabile, come una metà del file da decifrare possibile, ma decriptare solo l'altra metà. La maggior parte degli utenti ha a che fare con una sola parte della chiave, e la seconda parte è nascosto in modo sicuro.

Tipi di protezione dei dati e del software

Uno dei più affidabili ponderato di protezione dei dati hardware e software, che si basa su alcuni principi. Innanzitutto, l'utente deve avere un sufficiente livello di tolleranza per lavorare con i dati, oltre ad avere tutte le informazioni necessarie. Questa protezione delle informazioni su Internet può essere utilizzato dall'amministratore, ma è applicabile anche per la protezione all'interno della società o altra gamma limitata di utenti. Inoltre, questo sistema consente di trasferire i file solo su veicoli appositamente contrassegnati o rimuove questa opzione a tutti. Ogni utente è personalmente responsabile delle sue azioni, tutto il suo team ha registrato un computer e registrato nei file di log speciali. Mentre l'utente lavora nel sistema, esso non ha accesso ai mezzi di protezione, in quanto sono generalmente in un'unità indipendente separata.

Naturalmente, la protezione affidabile di informazioni su Internet sarà possibile solo quando tutti gli utenti saranno conformi alle norme di sicurezza e seguire le istruzioni chiare di amministratori di sistema e altri specialisti nel campo dei sistemi informatici patronato.